Материалы по тегу: информационная безопасность

|

30.04.2025 [14:20], Владимир Мироненко

«Горячие» обновления для локальных Windows Server 2025 станут платными

microsoft

software

windows

windows server

windows update

информационная безопасность

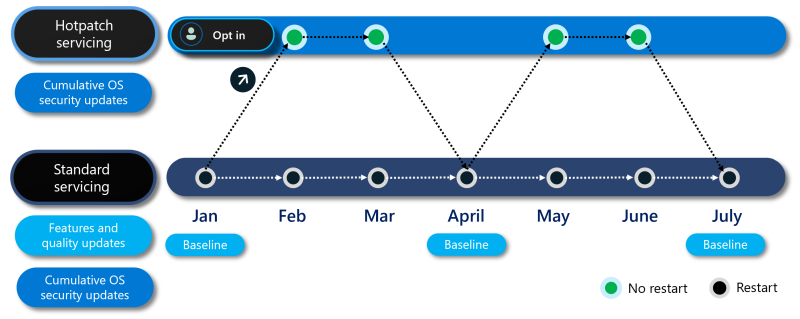

операционная система

Microsoft объявила на прошлой неделе, что превью функции «горячих» обновлений (hotpatching), позволяющей производить обновления безопасности Windows Server 2025, развёрнутой локально (on-premise), без надобности в перезагрузке, станет платной услугой в июле. Стоимость подписки составит $1,50/мес. за каждое процессорное ядро. Обновления, не связанные с hotpatching, будут по-прежнему доступны бесплатно, пишет The Register. Перевод на платную подписку будет произведён для всех пользователей превью функции hotpatching в автоматическом режиме. Чтобы избежать этого, необходимо до 30 июня выйти из числа участников тестирования функции. Пользователи Azure Editions Windows Server по-прежнему будут пользоваться функцией hotpatching бесплатно. Также эта опция предлагается для Windows Server 2022 в облаке Azure. Хотя для использования hotpatching серверами с Windows Server 2025 необходим Arc, использование Arc для этого предложения будет бесплатным. Microsoft анонсировала превью hotpatching для Windows Server 2025 в Azure в августе 2024 года. Спустя месяц превью было представлено для Windows Server 2025, контролируемых инструментом Arc для создания гибридных и мультиоблачных окружений. Иными словами, hotpatching появился в Windows Server 2025 Standard и Datacenter, в том числе работающих on-premise. «Эта функция изменит правила игры: более простой контроль изменений, более короткие окна применения исправлений, более простая оркестрация», — написал тогда генеральный менеджер Windows Server Хари Пулапака (Hari Pulapaka). Как сообщили в Microsoft, служба нацелена на доставку восьми «горячих патчей» в год. Схема доставки прежняя — в январе, апреле, июле и октябре, т.е. раз в квартал, будут доставляться кумулятивные апдейты, которые потребуют обязательной перезагрузки ОС. В остальные месяцы будут доставляться hotpatch-апдейты, которые не будут требовать перезагрузки. Впрочем, Microsoft оговаривает, что в экстренных случаях она может прислать внеплановое обновление, которое всё же потребует рестарта, но постарается этого избежать. В Microsoft утверждают, что «горячие» обновления позволят снизить время жизни уязвимостей, поскольку администраторы могут затягивать надолго установку патчей из-за необходимости перезагрузки ОС. Кроме того, hotpatching позволит сэкономить время и избавить от неудобств традиционного «вторника исправлений» (Microsoft Patch Tuesday). По мнению Microsoft, за это стоит заплатить.

18.04.2025 [15:17], Руслан Авдеев

Из-за политики США европейские пользователи задумались об уходе из американских облаковЕвропейские пользователи облачных сервисов становятся всё менее лояльны американским гиперскейлерам в условиях геополитической неопределённости — некоторые региональные европейские облака сообщают о росте спроса со стороны «соотечественников», сообщает The Register. После года «зацикливания» на ИИ-тематике, акцент сместился на обсуждение политики США. Даже до начала недавней, весьма опасной игры с пошлинами, европейские пользователи уже задавались вопросом, так ли необходимо включать базирующихся в США гиперскейлеров в свои бизнес-цепочки. По словам британского облачного провайдера CIVO, перемены происходят на удивление быстро — в компании всё ещё «ошеломлены» скоростью роста интереса к альтернативным облакам. Nextcloud говорит, что интерес к её сервисам вырос втрое, причём не только из-за действий самого президента США, но и его администрации в целом. В частности, Nextcloud обвиняет американскую сторону в «ненадёжности» и возможном росте цен из-за пошлин. Более того, на повестке появился даже фактор шпионажа — Илона Маска (Elon Musk) и департамент DOGE обвиняют в доступе к по-настоящему конфиденциальным базам (о том, что США регулярно следили даже за союзниками десятилетиями, не упоминается). Частный облачный оператор Vultr (американского происхождения) с площадками по всему миру тоже отметил рост интереса к суверенной инфраструктуре — правительства и организации желают знать, где хранятся, обрабатываются и резервируются их данные, как они используются. Теперь же опасения только усилились, поскольку нет ясности, как будут развиваться экономические отношения между сторонами. При этом уйти от гиперскейлеров непросто и на это могут уйти месяцы или даже годы, а приступать к переходу следует поэтапно, после того как найдутся альтернативные провайдеры. Впрочем, в Nextcloud сообщают, что некоторые организации, которым «по-настоящему угрожает» американский режим, запросили компанию о более быстром переходе. В Open Infrastructure Foundation подтверждают, что интерес к альтернативным облакам действительно резко вырос, хотя до этого разговоры о переходе велись годами. Ситуацию некоторые эксперты сравнили с покупкой VMware в 2023 году, когда для многих клиентов последней цена лицензий значительно выросла и отголоски до сих пор ощущаются в IT-индустрии, а многие клиенты начали лихорадочно искать альтернативы. Многие эксперты уверены, что с правильной мотивацией переход от американских гиперскейлеров вполне возможен, а мотивация именно сейчас как раз присутствует. Конечно, интерес ещё не значит, что все, выразившие его, обязательно мигрируют к европейским облачным провайдерам, но саму тенденцию уже невозможно не замечать. В октябре 2024 года сообщалось, что Евросоюзу не хватает мощностей ЦОД для обретения суверенного ИИ. Впрочем, строительством суверенных облаков для Европы занялись как гиперскейлеры вроде AWS и Microsoft, так и местные игроки, развивающие, например, суверенную платформу Virt8ra.

16.04.2025 [17:58], Руслан Авдеев

47 дней вместо 398: вскоре срок действия новых SSL/TLS-сертификатов заметно сократитсяЦентральный орган, объединяющий разработчиков веб-браузеров, эмитентов сертификатов безопасности и прочих причастных — CA/Browser Forum — проголосовал за сокращение сроков действия SSL/TLS-сертификатов. С 15 марта 2029 года они будут действительны не более 47 дней, сообщает The Register. Сегодня сертификаты, лежащие в основе, например, HTTPS действуют до 398 дней до того, как их будет необходимо обновить. В прошлом году Apple выдвинула предложение сократить время их действия и, похоже, получила поддержку IT-гигантов. Основной довод «за» — короткое время обновления означает, что скомпрометированные или украденные сертификаты будут действительны относительно недолго, что теоретически позволит снизить возможный ущерб. С другой стороны, это усложнит жизнь продавцам и покупателям сертификатов, если они не хотят или не могут пользоваться сервисами вроде Let's Encrypt. Голосование о сроках сокращения действия сертификатов прошло в минувшие выходные, 25 участников проголосовали «за», а Entrust, IdenTrust, Japan Registry Services, SECOM Trust Systems и TWCA воздержались. Apple, Google, Microsoft и Mozilla единогласно проголосовали за предложение. По словам представителя CA/B Forum, такое единодушие свидетельствует о желании отрасли укрепить цифровую безопасность для всех. Помимо прочего, как ожидается, это поможет приготовиться к рискам «эры квантовых вычислений».

Источник изображения: Greg Martínez/unsplash.com Таким образом, с 15 марта 2026 года все новые сертификаты будут действовать 200 дней, в том числе речь и о Domain Control Validation (DCV). С 15 марта 2027 года сроки действия сократятся до 100 дней. Наконец, с 15 марта 2029 года новые SSL/TLS-сертификаты будут валидны 47 дней, а DCV — всего 10 дней. Примечательно, что с января 2020 года Apple уже и так отказывается принимать TLS-сертификаты со сроком действия более 398 дней (13 мес.). Постепенно ужесточение требований, как ожидается, поможет компаниям адаптироваться к изменениям. Вероятно, системным администраторам в скором будущем придётся перейти на автоматизированные системы работы с SSL/TLS-сертификатами.

08.04.2025 [17:09], Руслан Авдеев

Windows 11 Enterprise научили обновляться без перезагрузки (ну, почти)

microsoft

software

windows

windows 11

windows update

информационная безопасность

операционная система

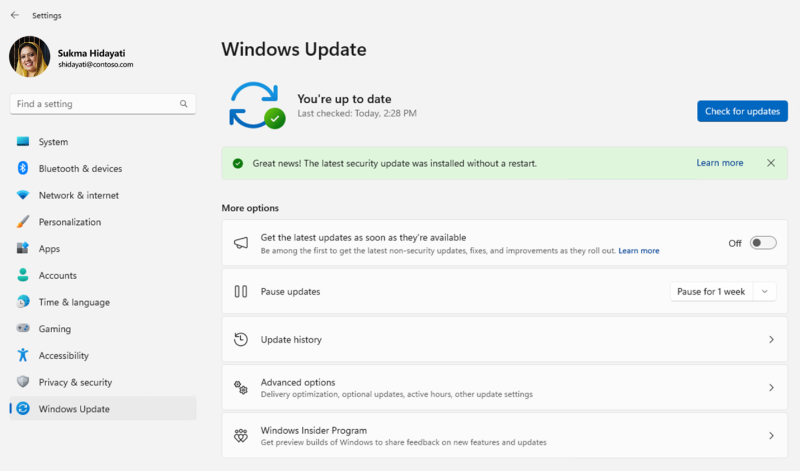

Microsoft объявила о запуске системы «горячих» обновлений (hotpatch) ОС в Windows 11 Enterprise версии 24H2. Теперь пользователи смогут устанавливать апдейты без необходимости перезагружать свои устройства в процессе работы — это нововведение призвано значительно упростить работу корпоративных пользователей. «Горячие» обновления доступны для x64-платформ AMD или Intel. Для Arm64-платформ функция пока тестируется, но её можно включить вручную в реестре. Конечно, периодически перезагрузки всё-таки потребуются. Но системы, по крайней мере, придётся перезапускать не ежемесячно, а ежеквартально — с выпуском кумулятивных апдейтов. Для того, чтобы пользоваться новыми преимуществами, потребуются:

Источник изображения: Microsoft Новые обновления будут выходить в соответствии со стандартным графиком, принятым для Windows 10 и Windows 11 23H2. Hotpatch-апдейты получат специальные идентификаторы, чтобы отличать их от обычных пакетов, и в основном содержать обновления, касающиеся безопасности. Система будет автоматически определять, соответствует ли каждое конкретное устройство требованиям для «горячего» обновления. Другими словами, операционная система сама предложит включить новую функцию, если та будет доступна.

Источник изображения: Microsoft Владельцы домашних (Home) и профессиональных (Pro) версий Windows 11 воспользоваться новым механизмом обновления пока не могут. Можно ожидать, что по мере распространения Windows 11 24H2 количество устройств, совместимых с Hotpatch, тоже будет расти. Однако для Microsoft в данном случае приоритетным является корпоративный рынок.

06.04.2025 [23:05], Руслан Авдеев

TikTok окончательно «заселилась» в норвежский кампус ЦОД Green Mountain

bytedance

green mountain

hardware

tiktok

информационная безопасность

конфиденциальность

норвегия

цод

Серверы TikTok заработали во всех трёх дата-центрах кампуса Green Mountain OSL2-Hamar в Норвегии. Речь идёт о части т. н. Project Clover — инициативы стоимостью €12 млрд ($13,2 млрд), призванной обеспечить хранение данных европейских пользователей в границах Европы. Кроме того, проект должен отвечать европейским стандартам безопасности, сообщает Datacenter Dynamics. В рамках Project Clover компания также использует ЦОД в Ирландии, который заработал в 2023 году. Планы Green Mountain по обеспечению социальной сети новыми дата-центрами были оглашены в марте 2023 года. Первый из них собирались ввести в эксплуатацию во II квартале 2024-го, однако в итоге партнёрам пришлось несколько отклониться от планов — европейские данные начали перемещать в новый кампус только в октябре-ноябре 2024 года. Летом того же года представитель Green Mountain заявлял, что реализация проекта замедлилась из-за проблем с получением разрешений для новой электроподстанции. После того, как в Норвегии заработали все три дата-центра, TikTok наняла европейскую компанию NCC Group для независимой проверки и верификации безопасности хранения, обработки и передачи данных, заявив, что такой уровень прозрачности недостижим для других онлайн-платформ. Также социальная сеть работает с Green Mountain над возможностью передачи тепла ЦОД на нужды отопления местных объектов. Для обслуживания трёх ЦОД пришлось нанять около 200 человек, включая IT-специалистов, электриков и экспертов в области систем охлаждения. Тем временем в минувшую пятницу президент США издал указ, продляющий работу социальной сети на территории США ещё на 75 дней — для того, чтобы ту можно было «честно» продать американскому бизнесу — речь идёт о продаже американской части сети под предлогом защиты конфиденциальности данных американцев. С 2022 года в рамках Project Texas данные американских пользователей хранятся только на серверах Oracle.

25.03.2025 [15:13], Руслан Авдеев

Cloudflare задействовала генераторы волн для получения истинно случайных чиселCloudflare внедрила новые источники случайных чисел для шифрования сетевого трафика — в своём блоге компания объявила, что создала «стену энтропии» из 50 генераторов волн в новой европейской штаб-квартире в Лиссабоне. Совершенно непредсказуемый рисунок волн записывается камерой и оцифровывается. Истинно случайный характер получаемых данных служит для защиты десятков миллионов HTTPS-запросов, ежесекундно обрабатываемых Cloudflare. Компания разработала собственную, безостановочно работающую волновую машину. Прозрачный параллелепипед длиной 45 см заполнен полулитром уникальной жидкости Hughes Wave Fluid Formula (в составе две несмешивающихся жидкости) разных цветов для создания реалистичных «океанских волн». Ёмкость с жидкостью качается из стороны в сторону 14 раз в минуту или 20 тыс. раз в день. Стену внедрили в марте 2025 года, но в компании заявляют, что разработка велась 15 месяцев, а сама идея появилась ещё в 2023 году. Большая часть времени ушла на повышение надёжности механических компонентов. По словам представителя Cloudflare, компании не удалось приобрести достаточного количества генераторов волн необходимого размера на eBay и из других источников. В результате она договорилась о партнёрстве с американской Hughes Wave Motion Machines для создания собственного оборудования. Cloudflare уже известна тем, что использует стену из 100 лавовых ламп в штаб-квартире в Сан-Франциско для получения истинно случайных чисел. Стену точно так же непрерывно снимает камера, оцифровывающая перемещение потоков жидкости в лампах. В Лондоне применяется массив двойных маятников, тени от которых в разных условиях освещения так же фиксируются камерой. В техасском офисе компания использует коллекцию подвесных полупрозрачных элементов (мобили), отбрасывающих тени на стены — потоки воздуха, освещение и прочие факторы создают требуемый хаос. А в Сингапуре компания и вовсе задействовала счётчик частиц, «наблюдающий» за естественным распадом урана.

19.03.2025 [17:34], Руслан Авдеев

Google купит стартап Wiz за баснословные $32 млрдКомпания Google объявила о покупке стартапа Wiz Inc., работающего в области информационной безопасности, за $32 млрд., что станет крупнейшей сделкой в истории Google. При этом Wiz в ходе последнего раунда инвестиций в прошлом году была оценена в $12 млрд. Тогда же Google предложила Wiz $23 млрд, но стартап отказался от сделки, заявив о намерении выйти на IPO, сообщает Silicon Angle. Согласно обновлённым данным, Google согласилась выплатить Wiz $3,2 млрд, если сделка не состоится. Например, если ей воспрепятствует один из регуляторов. Некоторые эксперты считают, что именно боязнью блокировки сделки вызван отказ руководства Wiz продать компанию в 2024 году. По слухам, условия новой сделки предполагают, что стартап сможет продолжить действовать независимо в случае, если антимонопольное разбирательство вдруг затянется. Wiz была основана в 2020 году. Двумя годами позже годовая регулярная выручка компании достигла $100 млн, а не так давно, по слухам, выросла до $700 млн. Компания утверждает, что более половины компаний из списка Fortune 100 использует её платформу для обеспечения кибербезопасности. ПО помогает компаниям устранять уязвимости в облачных средах, защищать код разработчиков и отражать кибератаки.

Источник изображения: Google Компания предлагает несколько ключевых продуктов. Wiz Cloud обнаруживает уязвимости вроде неверной конфигурации облачных сред, выявляет известные эксплойты и слабости систем контроля доступа. Wiz Defend обнаруживает и блокирует кибератаки с использованием eBPF-сенсора и аудита логов. Wiz Defend собирает подробные данные об инцидентах безопасности и получает информацию о потенциальных уязвимостях из других источников. Wiz Code умеет выявлять уязвимости напрямую в редакторе кода и даёт советы по их устранению. Инструменты Wiz доступны во всех крупнейших публичных облаках. Google объявила, что не планирует менять подобную практику после покупки. Согласно данным в блоге Google, Wiz сохранит совместимость со всеми конкурирующими облаками, а Google Cloud Marketplace по-прежнему будет предлагать защитные инструменты, созданные сторонними разработчиками.

Источник изображения: Sigmund/unsplash.com При этом IT-гигант выразил намерение разработать «унифицированную платформу для обеспечения кибербезопасности», объединив технологии Wiz с решениями Google Security Operations, которые позволяют проводить аудит безопасности и автоматизировать реакцию на кибератаки. Wiz — не первая многомиллиардная покупка Google в области кибербезопасности. В 2022 году приобрела за $5,4 млрд провайдера защитных сервисов Mandiant. Кроме того, около десяти лет назад внутренний проект компании BeyondCorp помог принятию принципа «нулевого доверия» для любых устройств. Также компания известна разработкой фреймворка SLSA для безопасной разработки ПО. Сделку по покупке Wiz планируется закрыть в 2026 году, пока она ожидает одобрения регуляторов.

13.03.2025 [23:30], Владимир Мироненко

Бывший глава Google предупредил об опасности стремления США к доминированию в области ИИ

software

безопасность

ии

информационная безопасность

китай

прогноз

разработка

санкции

сша

ускоритель

цод

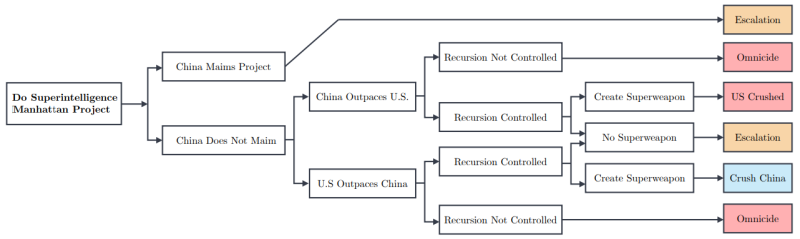

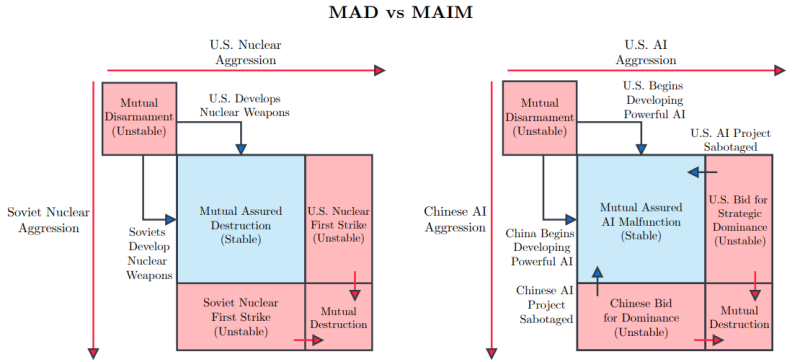

Бывший глава Google Эрик Шмидт (Eric Schmidt) опубликовал статью «Стратегия сверхразума» (Superintelligence Strategy), написанную в соавторстве с Дэном Хендриксом (Dan Hendrycks), директором Центра безопасности ИИ, и Александром Вангом (Alexandr Wang), основателем и генеральным директором Scale AI, в которой высказывается мнение о том, что США следует воздержаться от реализации аналога «Манхэттенского проекта» для достижения превосходства в области ИИ, поскольку это спровоцирует упреждающие киберответы со стороны, например, Китая, пишет The Register. Авторы статьи утверждают, что любое государство, которое создаст супер-ИИ, будет представлять прямую угрозу для других стран, и они, стремясь обеспечить собственное выживание, будут вынуждены саботировать такие проекты ИИ. Любая «агрессивная попытка одностороннего доминирования в области ИИ приведёт к превентивному саботажу со стороны конкурентов», который может быть реализован в виде шпионажа, кибератак, тайных операций по деградации обучения моделей и даже прямого физического удара по ИИ ЦОД. Авторы считают, что в области ИИ мы уже близки к доктрине взаимного гарантированного уничтожения (Mutual Assured Destruction, MAD) времён Холодной войны. Авторы дали нынешнему положению название «гарантированное взаимное несрабатывание ИИ» (Mutual Assured AI Malfunction, MAIM), при котором проекты ИИ, разрабатываемые государствами, ограничены взаимными угрозами саботажа. Вместе с тем ИИ, как и ядерные программы в своё время, может принести пользу человечеству во многих областях, от прорывов в разработке лекарств до автоматизации процессов производства, использование ИИ важно для экономического роста и прогресса в современном мире. Согласно статье, государства могут выбрать одну из трех стратегий.

Комментируя предложение Комиссии по обзору экономики и безопасности США и Китая (USCC) о госфинансирования США своего рода «Манхэттенского проекта» по созданию суперинтеллекта в какому-нибудь укромном уголке страны, авторы статьи предупредили, что Китай отреагирует на этот шаг, что приведёт лишь к длительному дисбалансу сил и постоянной нестабильности. Авторы статьи считают, что государства должны отдавать приоритет доктрине сдерживания, а не победе в гонке за искусственный сверхразум. MAIM подразумевает, что попытки любого государства достичь стратегической монополии в области ИИ столкнутся с ответными мерами со стороны других стран, а также приведут к соглашениям, направленным на ограничение поставок ИИ-чипов и open source моделей, которые по смыслу будут аналогичны соглашениям о контроле над ядерным оружием. Чтобы обезопасить себя от атак на государственном уровне с целью замедлить развитие ИИ, в статье предлагается строить ЦОД в удалённых местах, чтобы минимизировать возможный ущерб, пишет Data Center Dynamics. Тот, кто хочет нанести ущерб работе других стран в сфере ИИ, может начать с кибератак: «Государства могут “отравить” данные, испортить веса и градиенты моделей, нарушить работу ПО, которое обрабатывают ошибки ускорителей и управляет питанием и охлаждением…». Снизить вероятность атак поможет и прозрачность разработок. ИИ можно использовать для оценки безопасности других ИИ-проектов, что позволит избежать атак на «гражданские» ЦОД. Вместе с тем не помешает и прозрачность цепочек поставок. Поскольку ИИ-ускорители существуют в реальном, а не виртуальном мире, отследить их перемещение не так уж трудно. Таким образом, даже устаревшие или признанные негодными чипы не смогут попасть на чёрный рынок — их предлагается утилизировать с той же степенью ответственности, что и химические или ядерные материалы. Впрочем, соблюдение всех этих рекомендаций не устранит главную проблему — зависимость от Тайваня в плане производства передовых чипов, которая является критической для США, говорят авторы статьи. Поэтому западным странам следует разработать гарантированные цепочки поставок ИИ-чипов. Для этого потребуются значительные инвестиции, но это необходимо для обеспечения конкурентоспособности.

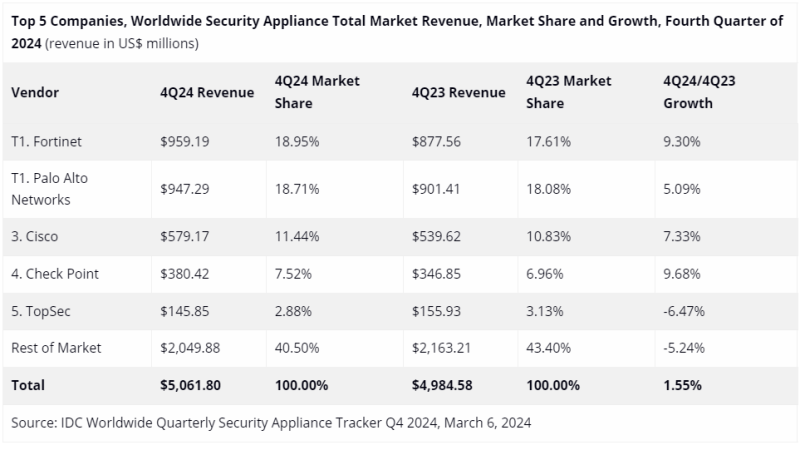

07.03.2025 [12:15], Сергей Карасёв

Квартальный объём мирового рынка устройств информационной безопасности достиг $5,1 млрдКомпания IDC опубликовала результаты исследования мирового рынка устройств обеспечения безопасности (Security Appliance) в IV квартале 2024 года. Объём отрасли достиг $5,1 млрд, что на $77 млн, или на 1,5 %, больше по сравнению с показателем годичной давности. Аналитики учитывают отгрузки таких продуктов, как брандмауэры, системы защиты от сетевых угроз (UTM), средства обнаружения и предотвращения вторжений (IPS) и пр. В штучном выражении квартальные поставки данного оборудования за год поднялись на 2,7 %, достигнув 1,2 млн единиц. Крупнейшим игроком глобального рынка является Fortinet с выручкой в размере $959,19 млн по итогам IV квартала 2024 года и долей 18,95 %. Годом ранее эта компания занимала 17,61 % отрасли. На втором месте располагается Palo Alto Networks, получившая $947,29 млн и укрепившая позиции с 18,08 % до 18,71 %. Замыкает тройку Cisco, у которой продажи составили $579,17 млн, а рыночная доля увеличилась в годовом исчислении с 10,83 % до 11,44 %. В пятёрку ведущих поставщиков также входят Check Point и TopSec с выручкой соответственно $380,42 млн и $145,85 млн и долями 7,52 % и 2,88 %. Все прочие производители сообща получили $2,05 млрд выручки, что соответствует 40,50 %. В исследовании сказано, что в последней четверти 2024 года наиболее высокие темпы роста показал регион ЕМЕА (Европа, Ближний Восток и Африка) — 12,4 % в годовом исчислении. При этом максимальный показатель зафиксирован в Западной Европе, где продажи поднялись на 15,4 %. Вместе с тем в Азиатско-Тихоокеанском регионе произошло падение на 4,4 %.

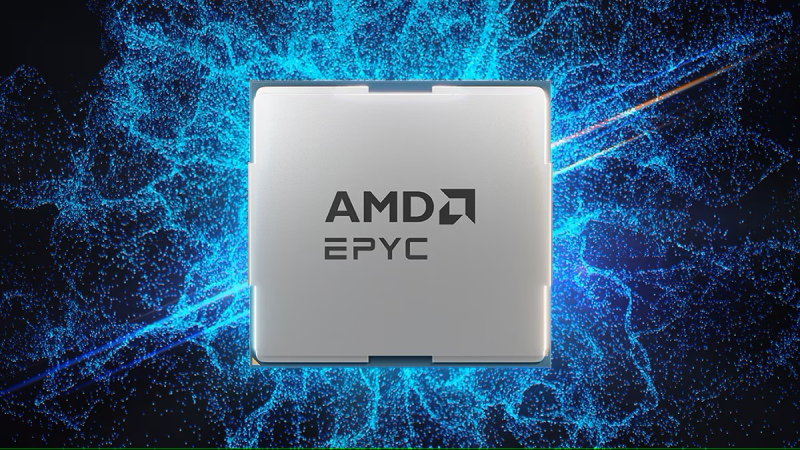

06.03.2025 [21:36], Владимир Мироненко

Google раскрыла детали уязвимости в процессорах AMD и опубликовала инструментарий для анализа и изменения их микрокодаСпециалисты Google Security Team сообщили детали уязвимости (CVE-2024-56161), позволяющей обойти механизм проверки цифровой подписи при обновлении микрокода в процессорах AMD на базе микроархитектуры от Zen1 до Zen4, о чём пишет ресурс OpenNet. Уязвимости присвоен рейтинг опасности CVSS 7,2 балла из 10, что говорит о серьёзности проблемы. «Неправильная проверка подписи в загрузчике исправлений микрокода CPU AMD может позволить злоумышленнику с привилегиями локального администратора загрузить вредоносный микрокод», — говорится в сообщении Google. Исследователи известили AMD об обнаруженной уязвимости 25 сентября 2024 года. Уязвимость, сделавшая возможной загрузку собственных патчей для микрокода процессоров AMD Zen 1-4, вызвана использованием для верификации вместо рекомендованных хеш-функций алгоритма CMAC, который не подходит для этого и не защищён от подбора коллизий. Компания AMD устранила уязвимость в декабрьском обновлении микрокода путём замены CMAC на криптографически стойкую хеш-функцию. Google также опубликовала под лицензией Apache 2.0 инструментарий Zentool, с помощью которого можно анализировать микрокод, манипулировать им и создавать патчи для изменения микрокода в процессорах AMD Zen. Zentool включает команды: zentool edit — редактирует параметры файлов с микрокодом, изменяет микрокод и заменяет отдельные инструкции; zentool print — выводит информацию о структурах и параметрах микрокода; zentool load — загружает микрокод в CPU; zentool resign — корректирует цифровую подпись с учётом добавленных в микрокод изменений. Также в состав Zentool входят утилиты mcas и mcop с реализациями ассемблера и дизассемблера для микрокода. Специалисты Google также подготовили руководство по микроархитектуре RISC86, применяемой в микрокоде AMD, и рекомендации по созданию собственного микрокода с пояснением, как создавать собственные процессорные инструкции, реализуемые на микрокоде RISC86, менять поведение существующих инструкций и загружать изменения микрокода в процессор. |

|